Personenbezogene Daten

Die DSGVO enthält in Art. 4 mehrere Grundsätze – so dürfen Daten nur auf rechtmäßige Weise und nur so verarbeitet werden, dass ihre Integrität und Vertraulichkeit stets gewahrt sind. Hinter dem Grundsatz der Rechtmäßigkeit steht ein Satz, der als Überschrift über die ganze DSGVO geschrieben werden könnte: Die Verarbeitung von personenbezogenen Daten ist verboten!

Im Ergebnis bedeutet das, das Sie als Verantwortlicher zunächst immer erst einmal davon ausgehen sollten, dass die von Ihnen konkret beabsichtigte Verarbeitung nicht erlaubt ist. Im zweiten Schritt müssen Sie dann schauen, ob Sie eine gesetzliche Regelung (z.B. die Verarbeitung zur Erfüllung eines Vertrages (Art. 6 I b DSGVO) oder die Einwilligung (Art. 6 I a DSGVO)) finden, die Ihnen die gewünschte Verarbeitung erlaubt.

Der zweite Grundsatz (Integrität + Vertraulichkeit) soll absichern, dass die Daten nicht durch Unberechtigte eingesehen, verändert oder gelöscht werden können. Dieser Grundsatz wird in Art. 25 DSGVO konkretisiert, der Verantwortlichen vorschreibt, dass sie unter Berücksichtigung des Standes der Technik und der Kosten geeignete technische und organisatorische Maßnahmen (sogenannte TOM´s) ergreifen müssen, um die Verwirklichung der Grundsätze der DSGVO (z.B. Integrität und Vertraulichkeit) zu garantieren.

Daten aggregieren und analysieren

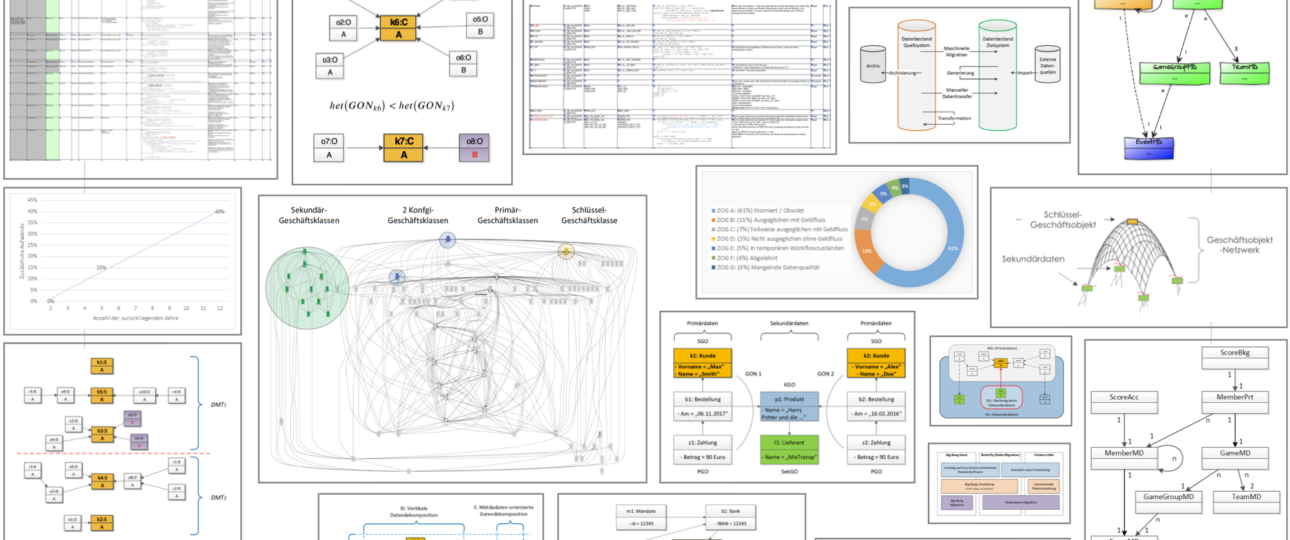

IT-Systeme, die die operativen Geschäftsprozesse von Unternehmen unterstützen, enthalten in der Regel große Mengen an personenbezogenen Daten und gehören heute zum Alltag. Diese Daten werden immer häufiger gesammelt, analysiert und verarbeitet. Sie werden auch oft mit anderen Unternehmen und Forschungsorganisationen geteilt. Beispielsweise verfügen Krankenhäuser heute über eine sehr große Menge an persönlichen Patientendaten, die für Forschungszwecke von enormer Bedeutung sind.

In den meisten Fällen bedeutet die Analyse von Daten und ihre gemeinsame Nutzung mit externen Organisationen, dass ein Teil dieser Daten aus der ursprünglichen Quelle extrahiert, transformiert und in ein anderes IT-System, ein Data Warehouse oder eine Cloud übertragen wird. Dasselbe gilt natürlich auch, wenn man z.B. ein neues IT-System einführen und die Daten zu Testzwecken aus dem alten System abziehen möchte.

Für den Schutz personenbezogener Daten sorgen

Wie oben beschrieben, tragen die Firmen die Verantwortung dafür, dass die Daten nur in rechtmäßiger Weise verarbeitet und ausreichend geschützt werden. Dies bedeutet in Bezug auf die oben beschriebene Situation, dass Daten „entpersonalisiert“ werden müssen, bevor sie die virtuellen Grenzen der Organisation verlassen dürfen. Insbesondere muss verhindert werden, dass die freigegebenen Daten später zu den betroffenen Personen zurückverfolgt werden können.

Es gibt verschiedene Ansätze, wie man sensible Daten modifizieren kann, um sie für die Analyse- und Testzwecke in breiter Maße öffentlich zugänglich machen zu dürfen. Der erste Ansatz ist als Anonymisierung bekannt. Die Anonymisierung von Personendaten bedeutet, diese so zu reduzieren, dass sie nicht mehr einer Person zugeordnet werden können. Die anonymisierten Daten unterliegen dann nicht mehr dem DSGVO, da sie nicht mehr „personenbezogen“ sind. Es ist jedoch zu beachten, dass die Daten ausreichend, aber nicht zu stark reduziert werden sollen. Sie sollten weiterhin für die Analysezwecke verwendbar bleiben.

Der zweite Ansatz heißt Pseudonymisierung. Bei der Pseudonymisierung wird zum Beispiel der Name oder ein anderer Identifikationsschlüssel (wie z.B. die Rentenversicherungsnummer) durch ein Pseudonym (oft ein generierter Code) oder Nickname ersetzt. Dadurch wird verhindert, dass Personen, die den Schlüssel nicht kennen die Identität der betreffenden Personen feststellen können.

Analog zur Anonymisierung bleibt auch hier die Kernfrage, welche Felder welcher Geschäftsobjekte verändert werden sollten, um eine ausreichende Pseudonymisierung zu erreichen. Die Antwort lautet – dies hängt davon ab.

Der dritte der am häufigsten bekannten Ansätze zur Datenmodifikation heißt Differential Privacy. Auch hier ist das Ziel, sensible persönliche Daten veröffentlichen zu dürfen, ohne die Privatsphäre des Einzelnen zu verletzen. Der Unterschied zur Anonymisierung oder Pseudonymisierung besteht jedoch darin, dass Datensätze selektiv verfälscht werden. Diese Technik verhindert, dass potenzielle Angreifer unterscheiden können, ob eine bestimmte Person in einer Datenbank enthalten ist oder nicht. Für Forschungszwecke reicht es aus, dass die statistischen Verteilungen in den veröffentlichen Daten nicht weit von der ursprünglichen Realität abweichen.

Zusammenfassung

Eines sollte man jedoch nie vergessen: Es gibt keine absolute Sicherheit. Es wäre eine Illusion zu glauben, dass die modifizierten Daten unter keinen Umständen auf die tatsächliche Person zurückgeführt werden können. Es handelt sich immer um einen Wettbewerb zwischen den Angreifern und den Datenschützern. Aus diesem Grund agieren wir immer nach dem neuesten Stand der Technik.

Für weitere Informationen zum Datenschutz sprechen Sie uns direkt oder Dr. Alexander Scharf an (Rechtsanwälte Scharf & Wolter PartGmbB, as@scharf-und-wolter.de).